6 september 2021

Jouw governance bepaalt de restricties waarmee de oplossingen binnen jouw organisatie worden opgezet. Zo kan het zijn dat jouw services en data enkel binnen specifieke regio’s mogen landen. Een andere mogelijkheid is dat je kosten onder controle wilt houden, door het gebruik van specifieke services of pricing tiers. Een belangrijk onderdeel in het opzetten van de architectuur voor een Azure-omgeving, is het bepalen van de juiste governance. Dankzij Azure Policy kun je deze restricties automatisch en optimaal door het Azure platform laten afdwingen. In deze blog laat ik je stapsgewijs zien hoe je Azure Policy op een veilige en verantwoordelijke manier inzet voor automatische en optimale governance.

Azure Policy bestaat uit business rules, die in een JSON formaat worden vastgelegd. Binnen deze definitie wordt aangegeven aan welke voorwaarden resources dienen te voldoen, en welke actie er dient te worden ondernomen wanneer een resource hiervan afwijkt. Zo kan er onder andere gekozen worden om resources niet toe te staan wanneer deze niet voldoen, of om deze enkel aan de audit log toe te voegen. Deze laatste optie wordt vaak gebruikt bij het opzetten van Azure Policy, om te bepalen waar bepaalde aanpassingen dienen te worden toegepast, zonder dat dit de omgeving verstoort.

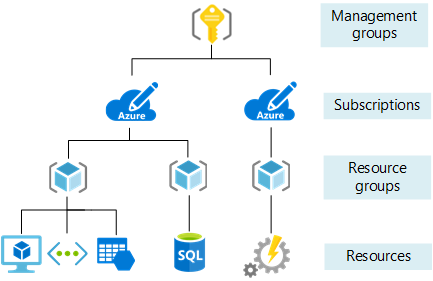

Wanneer de definitie is opgezet, kan deze worden toegekend aan één of meerdere scopes. Zo kun je jouw policies toepassen op management groups, subscriptions, resource groups, of zelfs specifieke resources. Bovendien kun je binnen een scope ook onderliggende delen uitsluiten, waardoor uitzonderingen kunnen worden gemaakt.

Azure biedt een groot aantal geconfigureerde policies, die eenvoudig kunnen worden toegepast. Daarnaast zijn er ook standaard initiatives. Deze bestaan uit een verzameling van verschillende policies, waarmee onder andere de eisen voor standaarden als ISO (International Organization for Standardization), HIPAA (Health Insurance Portability and Accountability Act) en PCI DSS (Payment Card Industry Data Security Standard) kunnen worden gemonitord. Uiteraard is het belangrijk dat je per policy bepaalt of deze voor jouw specifieke omgeving van toepassing is. Wanneer de standaard policies niet voldoen, kunnen er bovendien custom policies gemaakt worden. Op deze manier kunnen vrijwel alle mogelijke business rules voor de omgeving automatisch afgedwongen worden.

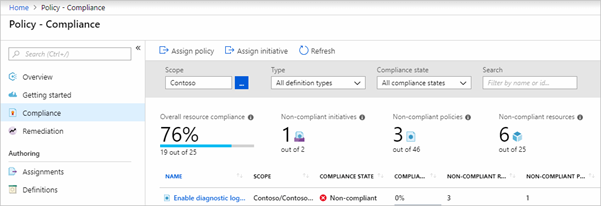

Om inzicht te krijgen in de toegepaste policies en hun status, kan de compliance status worden opgehaald. Dit kan zowel via de portal als door middel van de command line. Hieruit komt een overzicht van de compliance status, en kunnen verdere inzichten verkregen worden.

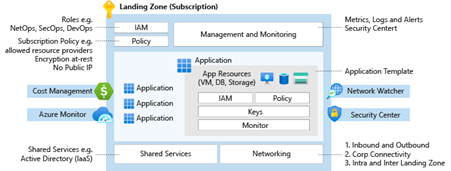

Buiten het toepassen van policies op specifieke resources, kun je deze ook onderdeel maken van Azure Blueprints. Hiermee kan een Azure-omgeving worden uitgerold met de juiste policies, ARM (Azure Resource Manager) templates en resource groups, waarbij de security al ingeregeld is. Op deze manier kunnen nieuwe omgevingen snel worden opgezet, waarbij deze direct voldoen aan de standaarden zoals je deze binnen jouw architectuur bepaald heeft.

Door gebruik te maken van Azure Policy en Azure Blueprints kun je ook snel en eenvoudig verschillende Azure Landing Zones uitrollen. Dit zijn subscriptions die voor een specifiek doel worden opgezet, zoals monitoring, een specifieke applicatie of een integratieplatform. Hierbinnen komen de resources welke voor dit specifieke doel worden gebruikt, zoals Virtual Machines en databases, of juist PaaS services zoals Service Bus, API Management of Logic Apps. Dankzij het gebruik van Azure Policy en Blueprints zorg je ervoor dat deze altijd onder de juiste governance worden geïmplementeerd en standaard services worden uitgerold.

Azure Policy biedt veel voordelen voor het opzetten en bewaken van jouw omgevingen. Binnen Motion10 hebben we onze kennis en ervaringen vastgelegd in een ruime repository aan policies en templates. We zetten deze onder andere in bij onze PitWall-oplossing, waardoor we data-, applicatie-, en integratieplatformen op een gecontroleerde en veilige manier kunnen implementeren en beheren.

Je kunt deze uiteraard als losse templates gebruiken, maar ook als Landing Zone implementeren. Op deze manier kun je op een snelle manier jouw omgeving opzetten, geheel volgens de best practices van Microsoft en Motion10. Dit is inclusief zaken als het standaard toekennen van de juiste rollen en rechten, en uiteraard het werken onder governance. Bovendien is dit allemaal met standaard Azure componenten opgezet, zodat het eenvoudig uitbreidbaar is, de kosten duidelijk inzichtelijk zijn, en het platform eenvoudig over te dragen is.

Wil je weten hoe uw organisatie de mogelijkheden van Azure Policy optimaal kan benutten? Neem dan contact op met jouw Motion10 Accountmanager of Rob van Duijn, Unit Manager Modern Work & Security.

Neem contact op